Her er fortællingen om et hobbyprojekt der strakte sig over flere år. Nærmere bestemt fra december 2010 til marts 2013. Det lyder måske underligt når jeg nu siger at projektet i alt sin enkelthed gik ud på at lave en stor rød knap, der kunne mute fjernsynet når man trykkede på den. Hvorfor i alverden ville man lave sådan en? Jo, har du set NFL på TV3+ har du måske en idé. Her bliver man udsendelsen igennem bombarderet med reklamepauser, og for at undgå at blive sindssyg af at høre de samme 4 reklamer med overdrevet høj lydstyrke henover flere timer, så er man nødsaget til at mute hver gang der er reklamer. Desværre er fjernbetjeningen ofte gemt et eller andet sted under tæpper, puder eller bjerge af slik og chips, så derfor ville det være rart at have en stor knap på bordet som man bare kunne knalde hånden ned i hver gang der kom reklamer. Og ja, naturligvis skal den være rød 🙂

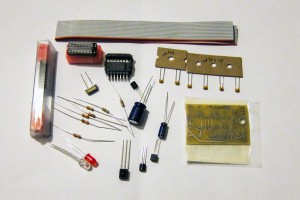

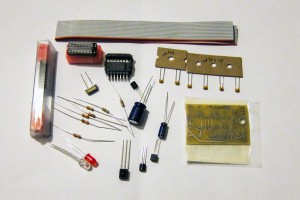

Idéen opstod som sagt tilbage i 2010 da jeg tænkte “hvor svært kan det være at lave sådan en dims”. Min første udfordring var at finde ud af hvordan man kunne gemme en infrarød (IR) kommando fra en fjernbetjening og senere sende den igen. Da jeg ledte efter en løsning på det problem tilbage i december 2010, så faldt jeg over en chip der hed IRMimic der kunne lige netop dette (samt lidt mere jeg ikke havde brug for). Heldigvis solgte de også komplette sæt med alle komponenter man skulle bruge, samt instruktioner til hvordan de skulle samles, så jeg bestilte straks to af disse sæt (ønsker du at lave et lignende projekt i dag, så hedder chippen nu IRMimic2). Nedenfor kan du se alle de komponenter der følger med sådan et sæt. Lad mig sige med det samme: Jeg er ikke nogen haj med en loddekolbe.

Jeg fandt også dengang et sted at købe store røde knapper, og dem bestilte jeg også to af. De blev købt hos Let Elektronik, men jeg tror ikke længere de forhandler dem. Jeg kan i hvert fald ikke finde dem på deres hjemmeside. De kan dog købes flere steder på nettet fx hos Sparkfun Electronics hvor de sælges under sloganet: “It’s the end of the world, and you need a button to press. This is it”.

Disse komponenter ankom i december 2010 og lå så ellers bare og samlede støv i min rodekasse frem til februar 2013 hvor jeg af uvisse årsager valgte at genoptage projektet. Måske var det fordi jeg for ikke så lang tid siden havde måttet se NFL slutspillet på TV3+, eller også var det fordi jeg tænkte på hobbyprojekter jeg ikke havde tid til efter at jeg var blevet far 🙂

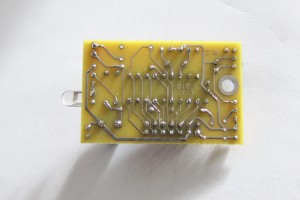

Uanset årsagen, så var det første jeg gjorde at finde dokumentation og tegninger frem for at finde ud af hvordan jeg skulle samle printet med IRMimic chippen. Jeg havde godt nok kigget på det da jeg modtog sættet, men det var nogle år siden, så den viden skulle lige genopfriskes. Efter et par minutters studier (der strakte sig over et par dage) af beskrivelser og diagrammer allierede jeg mig en aften med min loddekolbe og gik i gang.

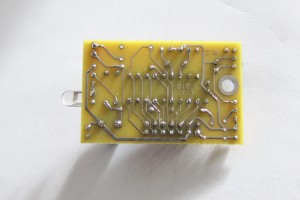

Første udfordring var at loddekolben har en spids der er ca. dobbelt så bred som afstanden mellem nogle af de komponenter der skulle loddes fast på printet. Allerede her burde jeg nok have givet op og anskaffet mig noget bedre udstyr, men i stedet loddede jeg løs og håbede på det bedste. Jeg kunne forsimple designet lidt da jeg kun skulle bruge en enkelt IR kommando som skulle forbindes til en bestemt knap, og efter ca. to timers lodning (fordelt på ca. en times lodning og en times fjernelse af loddetin der var havnet de forkerte steder) kom det spændende øjeblik hvor der skulle sættes strøm på. Chippen fungerer fra 3.7V til 5.5V, hvorimod alt højere end det ville brænde den af. Der var mulighed for at sætte en lille strømforsyning på der kunne regulere spændingen, men den undlod jeg og gav i stedet det hele strøm fra 3 x AA batterier, hvilket skulle være omkring 4.5V -- naturligvis checket med et voltmeter inden jeg satte strøm på.

Jeg satte strøm på, og til min overraskelse kom der ingen røg, men i stedet kortvarigt lys fra den røde lysdiode ganske som der skulle. Ved at trykke på “learn” knappen (som i mangel af knap bestod i at kortslutte to ledninger i bedste “jeg stjæler lige en bil”-Hollywood stil) skulle man nu kunne lære den en bestemt IR kommando fra en fjernbetjening, og her valgte jeg selvfølgelig mute. Jeg tændte fjernsynet, trykkede på den store knap og krydsede fingre… Succes! Forstærkeren blev tavs! Et tryk mere og lyden kom tilbage.

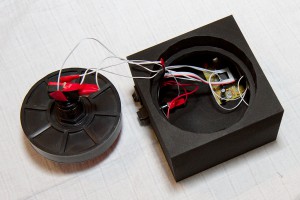

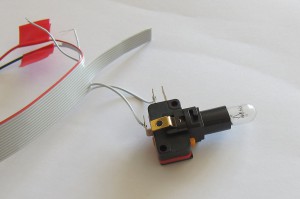

Således så det samlede sæt ud, men jeg var jo ikke færdig. Blandt andet manglede jeg jo at bygge det hele ind i en kasse som kunne klare at stå på bordet foran en flok mennesker der var allergiske overfor lyden af reklamer. Hvis noget er værd at gøre, så er det værd at overdrive så jeg besøgte straks Elektronik-Lavpris‘ hjemmeside og lavede en liste over diverse dimser jeg skulle bruge, hvilket primært var et par knapper. Jeg bestilte også en kasse til tre AAA batterier samt nogle AAA lithium batterier, da de skulle kunne holde en mere konstant spænding, samt at jeg ikke vidste hvor let det ville blive at skifte batterier i den når kassen var bygget færdigt.

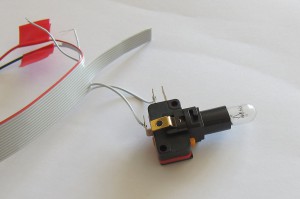

Den store røde knap havde en lille glødepære inden i så den kunne lyse. Den krævede dog 12V og brugte også mere strøm end jeg havde lyst til. Derfor skulle den skiftes ud med en lysdiode. Det krævede blot lidt lodning af en lille modstand på lysdioden (for ikke at brænde den af når jeg fodrede den med 4.5V i stedet for de ca. 2V den gerne vil have) og så lodde det hele fast på det sted hvor den oprindelige lampe havde siddet. Det er ikke lige til at se på billedet, men modstanden gemmer sig nede under dioden.

Ved nærmere eftertanke skulle jeg nok have valgt en hvid LED, da knappen jo i forvejen er rød, men pyt. Det giver den bare et mere afdæmpet lys i en mørk TV stue 🙂

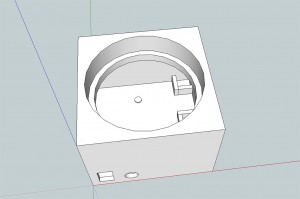

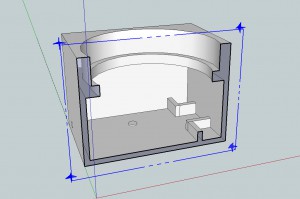

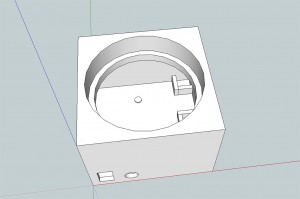

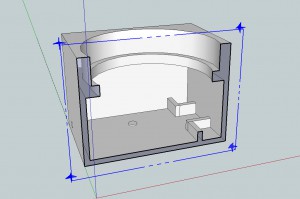

Så kom næste store udfordring: Kassen. Jeg kiggede efter nogle plastickasser der kunne bruges, men fandt ingen der var velegnede, så det blev mere og mere tydeligt at jeg blev nødt til at designe min egen. Jeg har vist engang tilbage i sidste årtusind rodet lidt med 3D Studio 5 (til DOS) så hvor svært kunne det være at designe sådan en kasse (svar: sværere end jeg lige umiddelbart havde regnet med). Efter lidt søgen på nettet fandt jeg ud af at SketchUp vist var programmet man skulle bruge som glad 3D amatør. Jeg gik i gang og efter en uges tid med at finde ud af hvordan man brugte programmet, hvordan kassen skulle se ud og hvordan man gjorde sin model klar til 3D print, så endte jeg med nedestående design.

Den store røde knap skal hvile i hullet og i kassen er der lavet huller til den infrarøde lysdiode, en tænd/sluk knap samt en ekstra knap til at tænde det røde lys. Inde i kassen er der plads til “learn” knappen og batterierne. Det er dog meget svært at montere komponenter på en tegning, så nu skulle den fra computeren og ud i den fysiske verden.

Der er en del steder der tilbyder at printe dine modeller i 3D og fælles for dem alle er at de er rasende dyre. Jeg kunne nok finde nogen i Kina der kunne gøre det billigt hvis jeg skulle bruge et par hundrede stykker, men lige nu skulle jeg bare bruge en enkelt (masseproduktion kommer senere 🙂 ) Efter at have kontaktet flere forskellige firmaer og prøvet et par online tjenester, så endte det med at blive i.materialise der skulle bringe min 3D model til verden. Billigt var det ikke, men dog stadig en faktor 2-10x billigere end nogle af de andre steder jeg havde forhørt mig. Jeg er sikker på at om 1-2 år når 3D printere er meget mere udbredte, så falder den slags voldsomt i pris, men så længe gad jeg ikke vente, så afsted med bestillingen. Jeg fik en mail om at min model kunne printes og at jeg skulle forvente at modtage den ca. tre uger senere. Derfor kunne jeg ikke rigtigt gøre andet nu end at vente og håbe at jeg havde designet den efter de korrekte mål!

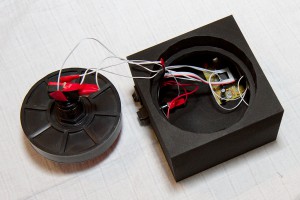

Her hopper jeg omkring to uger frem i tiden, for her ankom der, næsten en uge tidligere end lovet, en pakke fra i.materialise. Den blev straks pakket op, og nu stod jeg med en fysisk repræsentation af min 3D tegning, og ved første øjekast så den ganske fin ud. Alle målene passede sådan nogenlunde, men der er måske en grund til at den model jeg valgte hos i.materialise var noget billigere end de andre jeg fandt på nettet. Den er lavet af en slags hvid plastic, men den sorte farve er et underligt filtagtigt materiale der tiltrækker støv som en magnet. Derudover var der stadig nogle rester fra produktionen i nogle hjørner inde i kassen. De rester kunne dog heldigvis kradses af, men det gik udover farven da den blev hvid der hvor man kradsene. Det er heldigvis indvendigt, så det ser man ikke.

Jeg havde lavet nogle små rammer inde i den til at holde batterierne og “learn”-knappen, men disse blev desværre en mm eller to mindre end jeg havde bedt om, så især batteripakken kunne ikke helt være der. Den kan dog mases godt nok ned til at den alligevel sidder fast, så det er ikke noget større problem.

Heldigvis passede den store røde knap fint i hullet, og det samme gjorde de andre knapper og IR dioden, så det var bare at gå i gang med at samle den. Nedenfor ses først hvordan IRMimic printet passer fint i kassen (det blev herefter fastgjort med en lille skrue) og hefter ses et øjebliksbillede af mit arbejdsbord. Der er mange ledninger der skal forbindes på ikke ret meget plads, men det gik fint omend lidt langsomt. Jeg mangler stadig en god (og mindre rodet) måde at isolere nogle ledninger på, men indtil videre blev det bare gjort med noget isoleringstape. Ledningerne skulle være lange nok til at man kunne få komponenterne ud af kassen igen, men heller ikke så lange at de skabte mere rod nede i kassen end højst nødvendigt.

Efter ca. 1½ times arbejde var den ved at være færdig. Nedenfor ses først de to knapper til at tænde for IRMimic og lyset i den store knap, og derefter hvordan det hele så ud lige inden den store knap blev monteret. Inden det skete testede jeg dog lige at den stadig kunne lære IR kommandoer, og fik til sidst lige lært den “mute” kommandoen på min forstærker, inden jeg lukkede kassen.

Sidst, men ikke mindst: Det færdige resultat. Og ja, den virker! 🙂

Et spændende projekt som jeg er glad for endelig er (næsten) afsluttet! Tilbage er at klistre noget gummi under den så den ikke glider rundt på (og ridser) bordet, og måske også klistre noget tyndt gummi på kanten hvor den røde knap hviler, da den godt kan rasle en lille smule. Det er dog småting.

Jeg har dog allerede identificeret enkelte ting der kunne forbedres. For det første ville det nok være lettere at have “learn”-knappen på ydersiden så man ikke skulle åbne den hver gang man ville lære den en ny IR kommando. På den anden side er det jo ikke noget man gør ret tit, så det går nok. En anden forbedring ville være at placere IR dioden højere oppe på kassen. Lige nu ligger den tæt på bordet, og det gør at hvis kassen står langt væk fra fjernsynet på et bredt bord, så kan den muligvis ikke ramme fjernsyn eller forstærker hvis de er lavt placeret. IR dioden er desværre noget retningsfølsom. Til sidst skulle rammerne til at holde nogle af de interne komponenter være lidt større, eller der skulle være en batterilåge i bunden af den. Det er dog ganske fint for en version 1.0 🙂

Seneste kommentarer